介绍

WinRar 是常用的压缩与解压缩软件工具。它能将数据压缩成.rar或则.zip格式的包。这篇文章就是给大家呈现Winrar 4.20的一个最新漏洞(0 day),下面是关于zip文件的相关简要介绍。

Offset

Bytes

Description[25]

00 4 Local file header signature = 0x04034b50 (read as a little-endian number)

04 2 Version needed to extract (minimum)

06 2 General purpose bit flag

08 2 Compression method

10 2 File last modification time

12 2 File last modification date

14 4 CRC-32

18 4 Compressed size

22 4 Uncompressed size

26 2 File name length (n)

28 2 Extra field length (m)

30 n File name

30+n m Extra field

-------------------------------------------------------------------------------------------------

通过文件格式的描述符中,我们可以看到,偏移30的地址指向压缩文件的名字。当我们尝试用WinRar 4.20将文件压缩为”zip格式”文件时,文件结构看起来没变,但是WinRar添加了一些其独有的文件属性参数。

WINRAR添加额外的“文件名”到压缩文件的“文件名”中。进一步的分析表明,第二个“文件名”是文件的真实文件名,当第一个“文件名”出现在WinRar的 GUI窗口时,WinRar会把第一个“文件名”分配给解压后的文件作为文件名。

这种行为可以很容易地变成一个非常危险的安全漏洞。 假如恶意人员发布一些所谓的txt文本文件,例如“README.TXT”或者PDF格式文件,如“VirusTotal_ScanResults.pdf”,或者更诱人的文件,如“海天盛宴高清图片. jpg”黑客。受害者会因为放松警惕,而运行恶意程序。

过程

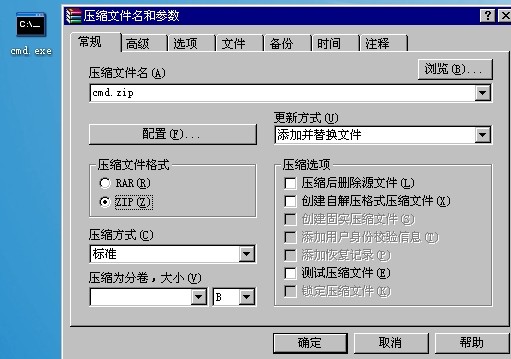

首先将一个可执行文件进行压缩:

文件压缩

文件压缩

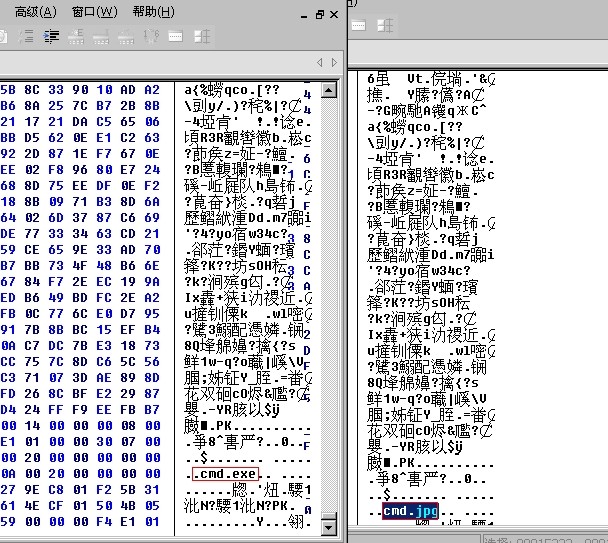

用c32打开,修改ASIN字符串cmd.exe,为cmd.jpg:

c32修改保存后,尝试打开:

c32修改保存后,尝试打开:

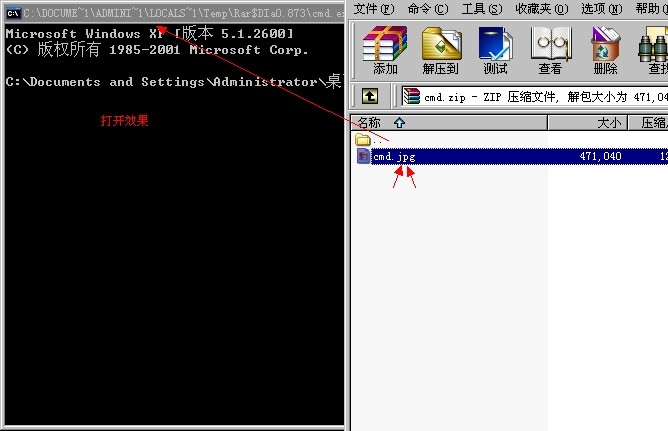

打开效果

打开效果